隐形钥匙 小型恶意软件如何撬开全球超级计算机的安全大门

全球高性能计算(HPC)领域掀起了一场安全风暴。网络安全研究团队披露,一种设计精巧、体积小巧的恶意软件,竟在全球多台顶尖超级计算机系统中潜藏数月,暴露出一个令人不寒而栗的通用安全漏洞——这无异于为这些国之重器埋下了一枚隐形的“后门钥匙”。

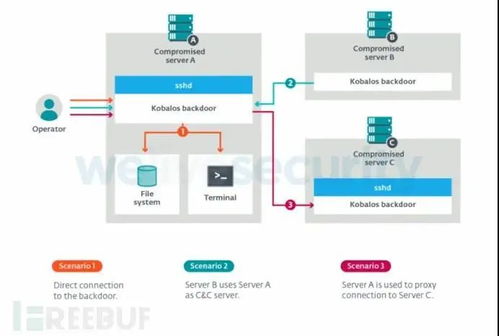

此次事件的主角并非传统意义上功能庞杂的病毒,而是一个模块精简、目标明确的恶意程序。它巧妙地避开了针对常规网络攻击的防御体系,专门针对超级计算机集群特有的软件环境与管理协议进行定制化攻击。其核心攻击路径通常始于社会工程学攻击或利用管理软件中的未公开漏洞,首先入侵某个外围登录节点或开发服务器。一旦得手,该软件便利用超级计算机内部高速互联网络(如InfiniBand)和作业调度系统(如Slurm、PBS)的信任关系横向移动。它伪装成正常的计算作业,通过窃取的凭证或伪造的授权,向调度器提交恶意任务,从而渗透到更核心的计算节点中。

更令人担忧的是,该恶意软件展现出了对超级计算生态的深度理解。它并非进行大规模数据破坏,而是专注于隐蔽的侦察与持久化潜伏。其行为包括:

- 窃取核心配置信息:收集集群拓扑、网络架构、作业调度策略以及安全策略配置,为后续更深层次的攻击或信息贩卖铺路。

- 劫持计算资源:在不被察觉的情况下,将部分宝贵的计算周期(CPU/GPU小时)定向用于密码破解、加密货币挖矿或其他非法计算任务。

- 建立隐蔽通道:利用科学计算中常见的大数据输出或诊断端口,将窃取的数据混杂在海量的正常科研数据流中向外渗出,极难被流量监测设备发现。

- 潜伏与等待:其代码具备休眠和触发机制,可能等待特定类型的计算任务(如涉及国防、能源、基因研究等敏感领域的模拟)开始执行时再激活,进行精准窃密。

此次事件暴露了超级计算机安全范式的固有软肋。长期以来,超算中心的安全重心集中于物理防护、网络边界防火墙和计算任务本身的可靠性,其安全模型默认“内部是可信的”。作业调度系统和管理节点拥有至高权限,一旦这个信任链条的起点被攻破,整个集群的安全便形同虚设。为追求极致的计算性能,许多系统会关闭或弱化节点级别的安全审计与入侵检测,以免影响并行效率,这恰恰为恶意软件的潜伏提供了温床。

从计算机软件开发的视角反思,这场危机敲响了警钟:

- 供应链安全成为命门:超级计算机的软件栈极其复杂,依赖大量开源与商业软件。对操作系统、编译器、运行时库、作业调度器乃至科学计算应用本身任何一环节的篡改或漏洞利用,都可能成为攻击入口。开发过程必须纳入更严格的代码审计与依赖验证。

- “零信任”架构势在必行:必须摒弃内部网络绝对安全的假设,在超算环境中引入动态验证与最小权限原则。即使作业来自内部调度,其对系统资源的访问也应受到持续监控和约束。

- 研发专用安全工具:亟需开发不影响高性能计算性能的轻量级运行时安全监控方案,能够实时分析数以万计计算节点上的异常进程行为、数据流模式。

- 强化开发与运维(DevSecOps)实践:安全必须融入超算软件生命周期的最初阶段,而不仅仅是部署后的补救。这包括对管理人员和科研用户持续的安全意识培训。

全球超级计算机承载着前沿科学研究、国家战略安全与经济发展的关键计算任务。此次小型恶意软件引发的“通用后门”危机,不仅是一次严重的安全事件,更是一次深刻的警示。它揭示了一个悖论:越是追求极致性能与效率的复杂系统,其安全防线可能因“信任”与“效率”的优先考量而变得愈发脆弱。未来的超级计算机软件开发与部署,必须在性能的星辰大海与安全的铜墙铁壁之间,寻找到新的、动态的平衡点。安全,必须成为高性能计算基因中不可或缺的底层指令。

如若转载,请注明出处:http://www.51renwoxing.com/product/44.html

更新时间:2026-02-24 20:41:51